モバイル セキュリティの状況では、PC と同様の緊急性を持って対処する必要があるとよく覚えていますが、特に潜伏性の高い新しい脅威が出現しています。これは ZeroDayRAT と呼ばれ、Telegram で公然と販売されているスパイウェア プラットフォームで、使用者に特別な技術スキルを必要とせずに Android および iOS デバイスを完全に制御することができます。

この警告は、次の研究者によって発表された最近の分析によって引き起こされました。 i検証、スマートフォンやタブレットを侵害するための実際のターンキー キットについて説明しています。機能が制限された古典的な悪意のあるアプリについて話しているのではありません。ここではブラウザ経由でアクセスできる完全なコントロール パネルに直面しています。オペレーターはそこから位置、メッセージ、通知、登録アカウント、マイク、カメラを監視し、さらには銀行 OTP コードを傍受することもできます。

ZeroDayRAT とは何ですか、またどのように配布されますか

ZeroDayRAT は、販売、サポート、アップデート専用の Telegram チャネルを通じて販売されるスパイウェアです。この活動は 2026 年 2 月 2 日に初めて観察され、報告書によると、開発者は購入者に Android 用の悪意のある APK (または iOS のペイロード)、一元化された Web ダッシュボードへのアクセス、および継続的なアップデートとサポートを提供しています。

Android 側のサポートは、Android 5 から Android 16 までの非常に幅広いバージョンをカバーしていますが、iOS では iOS 26 までの最新バージョンも含まれます。この事実は明らかに、脅威を横断的かつ潜在的に世界的なものにします。

感染は主にスミッシングによって発生し、被害者はリンクを含む SMS を受信し、APK をインストールすることで一見正当なアプリをダウンロードします。しかし、これが唯一の考えられるシナリオではなく、フィッシングメール、偽のアプリストア、WhatsApp や Telegram で共有されたリンクも同様に効果的なベクトルとなります。このような場合によくあることですが、重要な要素は 1 つだけであり、ユーザーに悪意のあるファイルを手動でインストールするよう誘導します。

デバイスの完全な概要

スマートフォンが ZeroDayRAT スパイウェアに感染すると、オペレーターはカードにアクセスします。 概要 単一の画面に要約すると次のようになります。

- デバイスモデル

- オペレーティング システムのバージョン

- バッテリーの状態

- 使用する国とネットワーク

- SIMとオペレーター情報

- 番号 (デュアル SIM も)

- 時間ごとに分けたアプリの使用量

- リアルタイムのアクティビティ履歴

- 最近のSMSのプレビュー

レポート内で下線が引かれているように、このセクションだけでユーザーのプロファイルを作成するには十分です。つまり、ユーザーが誰と通信しているか、どのアプリを最も頻繁に使用しているか、アクティブな時間帯、どのネットワークに接続しているかなどです。

さらにスクロールすると、攻撃者は銀行や電話交換手からのメッセージなど、傍受した SMS を読み取ることができます。

GPS 位置情報、通知、アカウント

ZeroDayRAT の最も懸念される機能の 1 つは、地図ビューと旅行履歴を備えたリアルタイム GPS 追跡です。ユーザーが現在どこにいるかだけでなく、これまでにどこにいたかも知れません。

これに、アプリ名、タイトル、コンテンツ、タイムスタンプなどの通知の体系的なキャプチャが追加されます。 WhatsApp、Instagram、Telegram、YouTube、不在着信、システム イベントはすべて、アプリを開かなくても表示されます。

特にデリケートなのが「アカウント」タブです。このタブには、デバイスに登録されているすべてのアカウント (Google、WhatsApp、Instagram、Facebook、Telegram、Amazon、銀行サービス、仮想通貨ウォレット) が、関連するユーザー名または電子メールとともにリストされます。直接的なアカウントの盗難、ターゲットを絞ったソーシャル エンジニアリング キャンペーン、不正アクセスの試みに最適な豊富な情報。

SMS、OTP、2FA アップデート

ZeroDayRAT を使用すると、受信トレイの包括的な検索を実行したり、被害者の番号から SMS を送信したり、OTP コードをリアルタイムで表示したりすることもできます。

実際には、SMS ベースの 2 要素認証は非常に簡単にバイパスできます。これは多くの人が反省すべき点です。すでに認証アプリよりも安全性が低いと考えられている SMS 経由の 2FA は、同様のシナリオではまったく効果がありません。

カメラ、マイク、キーロギングからのストリーミング

このプラットフォームは受動的なデータ収集に限定されず、監視セクションでは、フロントカメラとリアカメラからのライブストリーミング、画面録画、リアルタイムのマイクアクセスが可能です。

これらすべてに高度なキーロガーが組み合わされており、キーストローク、ジェスチャー、アプリの起動、さらには生体認証の操作など、アプリのコンテキストとタイムスタンプを含むすべての入力をミリ秒単位で記録できます。

パネルにはリアルタイムの画面プレビューがあるため、攻撃者はユーザーが入力中に何をしているかを確認できます。

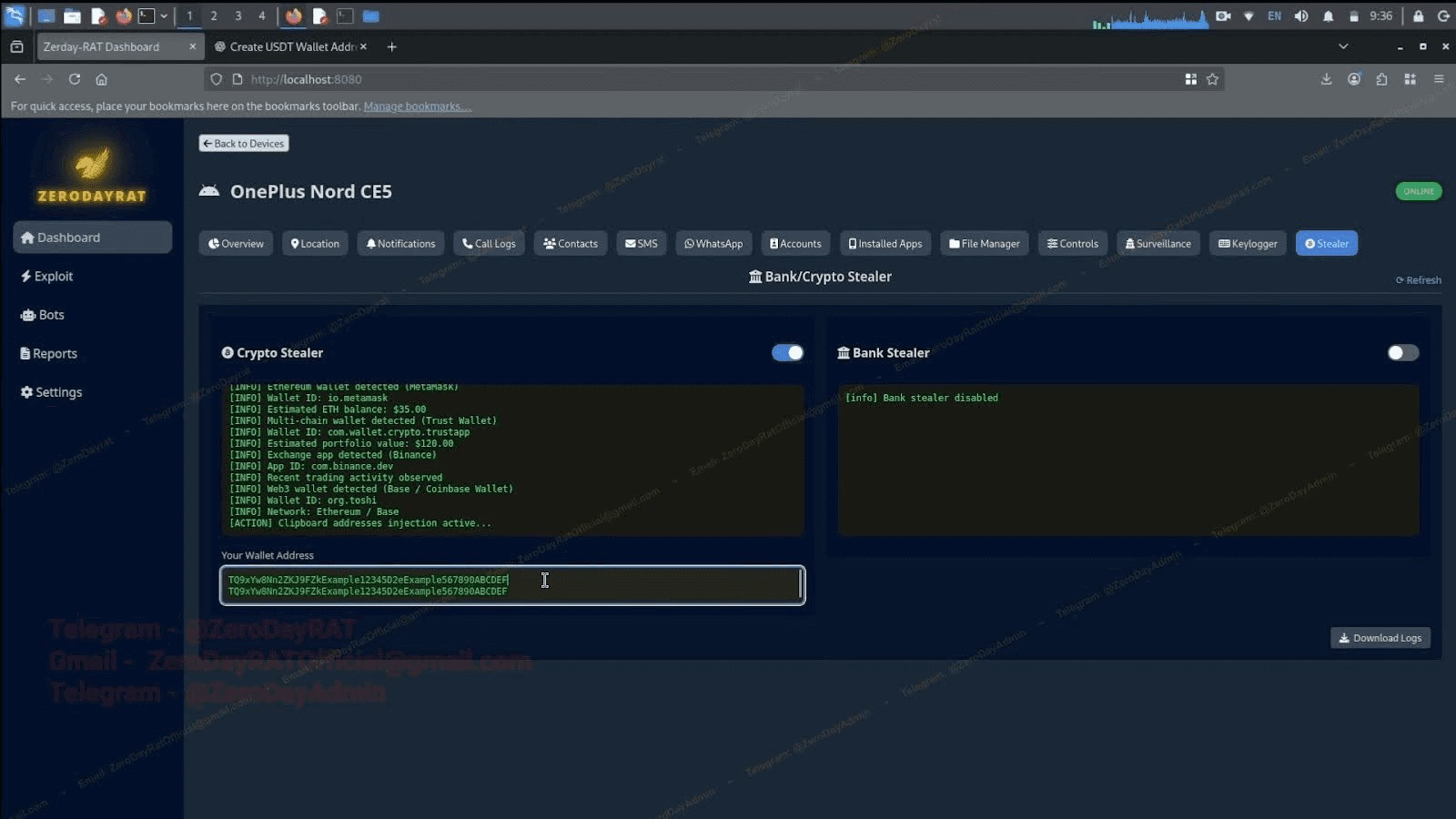

銀行盗難と仮想通貨

このレベルのアクセスでは、金融窃盗への移行はほぼ自然です。この暗号モジュールは、MetaMask、Trust Wallet、Binance、Coinbase などのウォレットを分析し、ID と残高を記録し、アドレスをクリップボードに挿入して、ユーザーがコピーしたアドレスを攻撃者のアドレスに置き換えることができます (転送をサイレントにリダイレクトする手法)。

同時に、専用モジュールがオンライン バンキング アプリ、UPI プラットフォーム、Apple Pay、PayPal をターゲットにし、オーバーレイ攻撃を使用して認証情報を盗みます。

言い換えれば、ZeroDayRAT は、包括的なスパイ活動、データ漏洩、直接的な金銭窃盗を同じパネル内で組み合わせています。

多くの人が手の届く高度な脅威

この報告書は、最近まで国家による投資や高度に専門化されたエクスプロイトの開発が必要であったこのレベルのツールという重要な側面を強調しています。しかし現在では、他のサブスクリプション サービスと同様に Telegram で販売されています。

たとえ流通経路が閉鎖されたとしても、すでにキットを入手した購入者が引き続き攻撃を仕掛ける可能性がある。企業にとって、BYOD デバイスが侵害されると、認証情報や機密データが盗まれる可能性があります。個人にとって、それはプライバシーの完全な喪失と直接的な経済的リスクを意味します。

ZeroDayRAT から身を守る方法

いつものように、防御の第一線は依然として常識です。

- SMS または電子メールで受信した不審なリンクをクリックしないようにします

- 不明なソースから APK をインストールしないでください

- 過剰な権限を要求するアプリには注意してください

- 公式ストアを好む

これらの推奨事項をすでに聞いたことがある方も多いと思いますが、ZeroDayRAT のような事例は、それらが依然として重要であることを示しており、たった 1 回の不注意なインストールで完全な遠隔制御への扉を開くのに十分です。

モバイル セキュリティはもはや二次的なトピックではなく、私たちのデジタル生活、個人生活、職業生活の基本的な柱となっています。ますます洗練され、簡単に入手できる脅威を考慮すると、ユーザーと企業は今後数か月間さらに注意を高める必要があることは明らかです。